Nouvel email ou plutôt SPAM n°121916 de Wordfence :

|

Maintenant il faut vérifier les faits, est-ce que je me fais attaquer par les Russes :

“Gabriele”, one of our readers, pointed out in the comments on our earlier post that the full IP block is 91.200.12.0/22. If you aren’t familiar with CIDR notation, that is an IP block that starts at 91.200.12.0 and ends at 91.200.15.255. It contains 1024 addresses (1022 usable addresses).

On va donc faire un petit grep :

grep "^91.200.1" access.log.* > 91_200_1.txt

wc -l 91_200_1.txt

302877 91_200_1.txt

cat 91_200_1.txt | sed 's/:/ /g' | awk '{print $2}' | sort -n | uniq -c | sort -n

1 91.200.108.218

1 91.200.113.142

1 91.200.12.102

1 91.200.12.45

1 91.200.12.66

1 91.200.14.182

1 91.200.156.233

2 91.200.110.171

2 91.200.12.147

2 91.200.12.20

3 91.200.12.94

5 91.200.12.12

5 91.200.13.41

6 91.200.12.69

6 91.200.14.153

7 91.200.12.76

7 91.200.156.92

8 91.200.12.75

8 91.200.12.86

11 91.200.12.47

11 91.200.14.179

12 91.200.14.88

13 91.200.12.137

13 91.200.13.5

14 91.200.13.40

15 91.200.12.1

15 91.200.14.158

16 91.200.12.8

17 91.200.13.100

18 91.200.12.26

18 91.200.12.64

19 91.200.12.148

23 91.200.12.74

25 91.200.12.70

27 91.200.12.145

27 91.200.13.43

29 91.200.13.36

29 91.200.14.157

33 91.200.12.71

34 91.200.12.25

38 91.200.12.28

39 91.200.14.62

40 91.200.13.38

41 91.200.14.89

43 91.200.12.27

49 91.200.12.63

54 91.200.12.116

54 91.200.12.19

55 91.200.14.122

59 91.200.12.128

61 91.200.12.121

64 91.200.12.130

67 91.200.12.106

70 91.200.12.143

80 91.200.14.59

82 91.200.12.141

83 91.200.12.85

87 91.200.12.136

107 91.200.12.40

120 91.200.12.58

121 91.200.12.39

133 91.200.12.139

134 91.200.12.95

144 91.200.12.7

191 91.200.14.34

207 91.200.12.50

208 91.200.13.33

256 91.200.12.49

299 91.200.14.72

306 91.200.12.97

335 91.200.12.38

587 91.200.12.91

750 91.200.12.108

750 91.200.12.24

774 91.200.12.60

868 91.200.12.84

914 91.200.13.45

1017 91.200.12.5

1090 91.200.12.9

1226 91.200.12.51

1341 91.200.12.138

1506 91.200.12.93

1551 91.200.12.81

1635 91.200.12.56

1880 91.200.12.127

2015 91.200.12.14

2032 91.200.12.78

2149 91.200.12.113

2236 91.200.12.61

2276 91.200.13.64

2557 91.200.12.33

2802 91.200.12.92

2803 91.200.12.83

2850 91.200.12.155

4482 91.200.12.53

5175 91.200.12.22

5281 91.200.12.79

6341 91.200.12.134

6349 91.200.12.42

7572 91.200.12.18

7659 91.200.12.36

9031 91.200.12.55

12692 91.200.12.129

13800 91.200.12.29

30048 91.200.12.132

32258 91.200.12.4

46922 91.200.12.114

73544 91.200.12.65

En effet les Russes sont actifs sur le site, reste à voir si c’est sur la page wp-login.php.

grep wp-login.php 91_200_1.txt | wc -l 276624

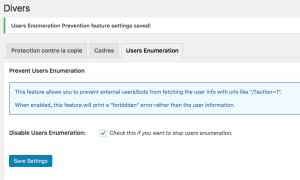

En résumé on a eu 302877 connexions au site et 276624 de ses connexions (91%) se sont faites sur la page wp-login.php. Je crois en effet qu’il y a urgence à bannir ces IP (91.200.12.*)! Les autres connexions se font pour connaitre le login (Users Enumération) , par exemple :

91.200.12.113 - - [16/Dec/2016:14:54:27 +0100] "GET /?author=2 HTTP/1.1" 200 41393 "-" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)"

Les Russes font des attaques « Brut force » et les Américains des attaques par « SQL Injection ». Un travail d’équipe 🙂 .

Maintenant je regarde si ses attaques sont nouvelles :

cat 91_200_1.txt | awk '{print $4}' | sed 's/\// /g' | sed 's/:/ /g' | awk '{print $3}' | sort -n | uniq -c

1 2010

547 2013

2927 2014

24339 2015

275063 2016

Mes logs commences en 2008, et les attaques ont commencé en 2013, et cela c’est bien intensifié depuis.

J’ai donc installé : All In One WP Security & Firewall , pour ne pas prendre la version payante de Wordfence.

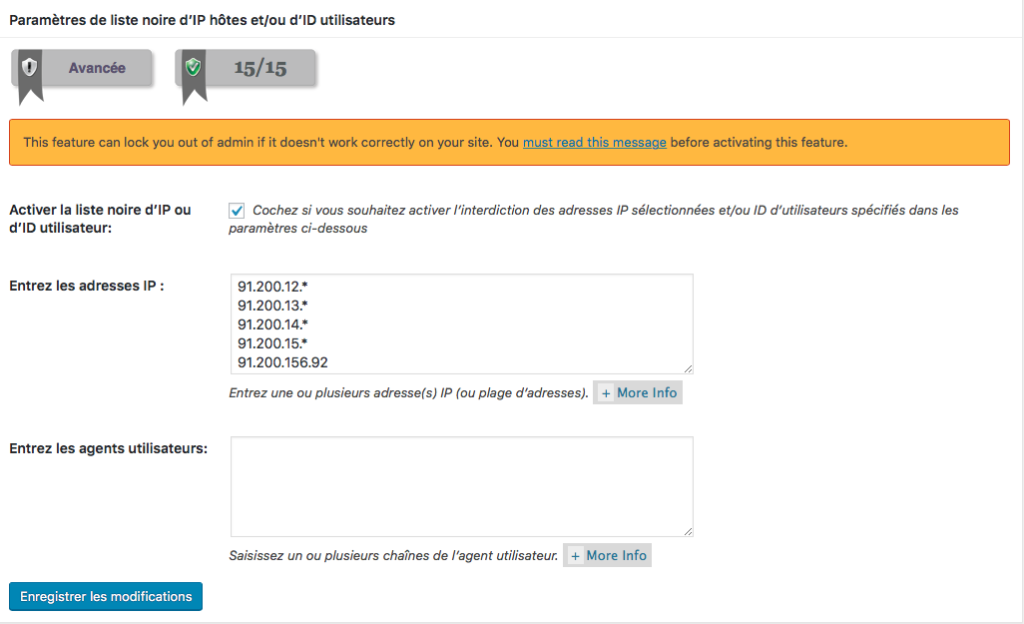

Ajout des Russes dans la liste noire :

Avant de finir, je regarde les IP de connexions à wp-login afin de voir s’il n’y a que les Russes :

grep wp-login.php *.log.* > wp-login.txt

wc -l wp-login.txt

6738752 wp-login.txt

cat wp-login.txt | sed 's/:/ /g' | awk '{print $2}' | sort -n | uniq -c | sort -n

...

73270 62.109.15.8 (Russian Federation)

73298 91.200.12.65 (Ukraine)

76085 211.125.90.135 (Japan)

76376 194.149.10.39 (Hungary)

78839 212.68.54.246 (TURKEY)

117155 178.33.61.27 (OVH ISP - France)

152925 188.165.202.149 (OVH SAS - France)

153445 174.136.35.43 (UNITED STATES)

153810 123.30.187.167 (VietNam)

155050 37.187.54.93 (OVH SAS - France)

Je pense que OVH SAS c’est WordPress.com, à vérifier. On retrouve l’Ukraine en 9ème position … Je vous conseille donc vivement d’utiliser la liste noire suivante :

123.30.187.167

174.136.35.43

194.149.10.39

211.125.90.135

212.68.54.246

62.109.15.8

91.200.12.*

91.200.13.*

91.200.14.*

91.200.15.*

91.200.156.92

Et penser aussi à bloquer les énumérations avec All In One WP Security & Firewall:

Quand on voit le nombre d’attaque on comprends mieux pourquoi il faut faire confiance à Google Analytic pour l’analyse du trafic. Si on fait avec WebAnalyser on prend en compte une grande partie qui n’est rien d’autre que des attaques !