La sécurité passe aussi par l’analyse des logs d’Apache !

Je viens de faire deux POST sur la sécurité :

Attention a ne pas négliger la sécurité sur WordPress ! Il existe de bon plugin pour la sécurité :

- Word fence Security. Version 6.2.8 | Par Wordfence

- Email a chaque connexion.

- Email a chaque recommandation de mise à jour.

- Diagnostic.

- All In One WP Security. Version 4.2.4 | Par Tips and Tricks HQ, Peter, Ruhul, Ivy

- Filtre IP : Liste notre .

- Captcha by BestWebSoft. Version 4.2.8 | Par BestWebSoft

- WP-SpamShield. Version 1.9.9.8 | Par Scott Allen

- Eviter le SPAM dans les commentaires.

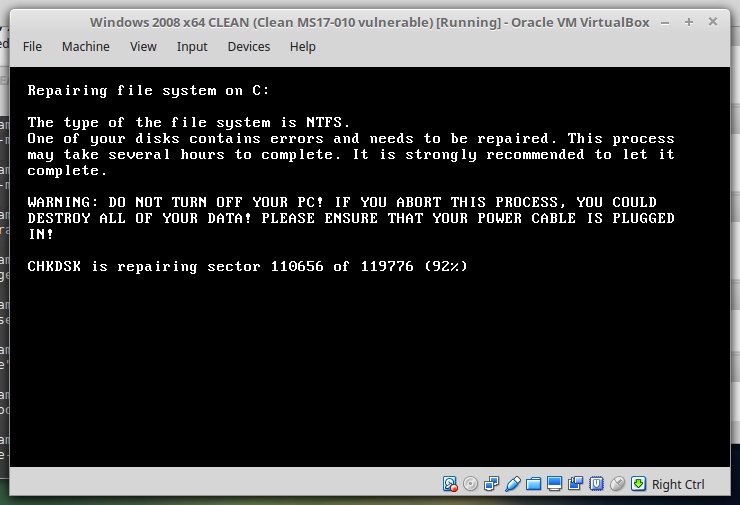

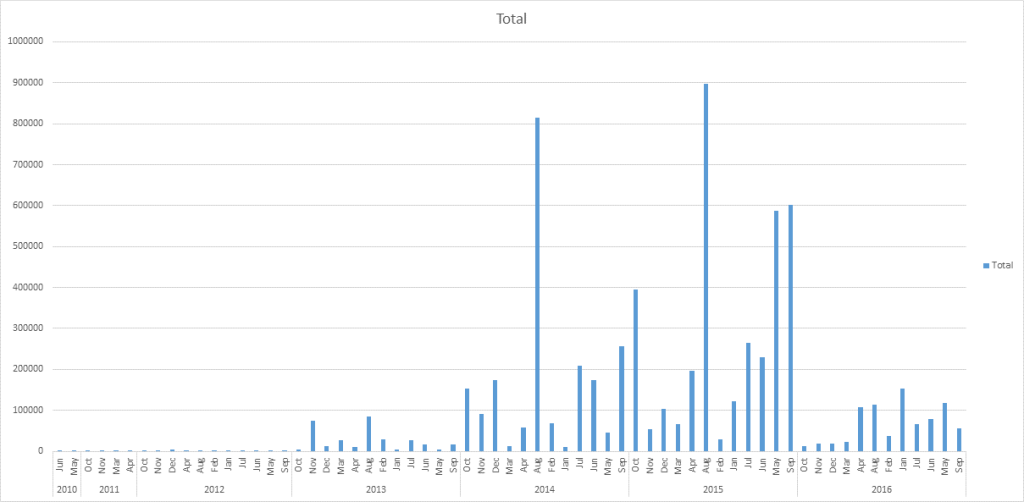

Juste pour bien ce rendre compte, voici la commande pour voir le nombre d’attaques « Brute force » (voir le précédent post pour la création du fichier wp-login.txt). Certains jours on arrive a des nombres de connexions très important !

cat wp-login.txt | awk '{print $4}' | sed 's/:/ /g' | sed 's/\[/ /g' | awk '{print $1}' | sort -n | uniq -c | sort -n | tail -10

82853 04/Aug/2014

95061 28/Apr/2015

95716 06/Aug/2014

99668 08/Jun/2015

104825 03/May/2015

106036 14/Aug/2014

107027 06/Aug/2015

107783 01/Sep/2015

110504 14/Oct/2015

217976 02/May/2015

On remarque le mois d’Aout est le préférer pour les attaques !

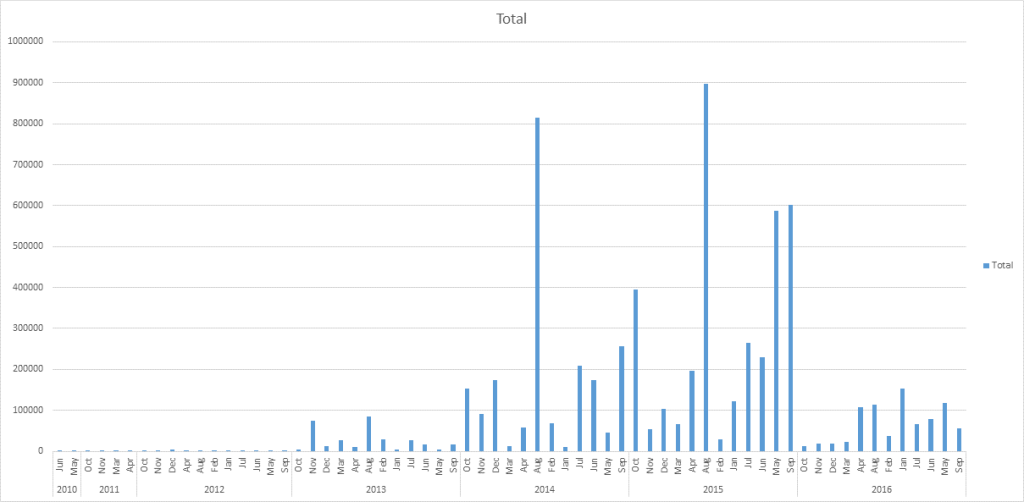

Et voici la commande pour voir le nombre de tentative d’injection SQL par jour :

cat select.txt | awk '{print $4}' | sed 's/:/ /g' | sed 's/\[/ /g' | awk '{print $1}' | sort -n | uniq -c | sort -n | tail -10

404 16/May/2009

433 10/Feb/2016

616 08/Aug/2008

648 25/Jan/2015

775 30/May/2009

844 08/Jan/2015

864 07/Jan/2015

1159 25/Feb/2016

1507 27/Jul/2008

1513 15/Dec/2014

Cela prend de la ressource au serveur, le mieux est donc de filtrer les IP :

123.30.187.167

174.136.35.43

194.149.10.39

211.125.90.135

212.68.54.246

62.109.15.8

91.200.12.*

91.200.13.*

91.200.14.*

91.200.15.*

91.200.156.92

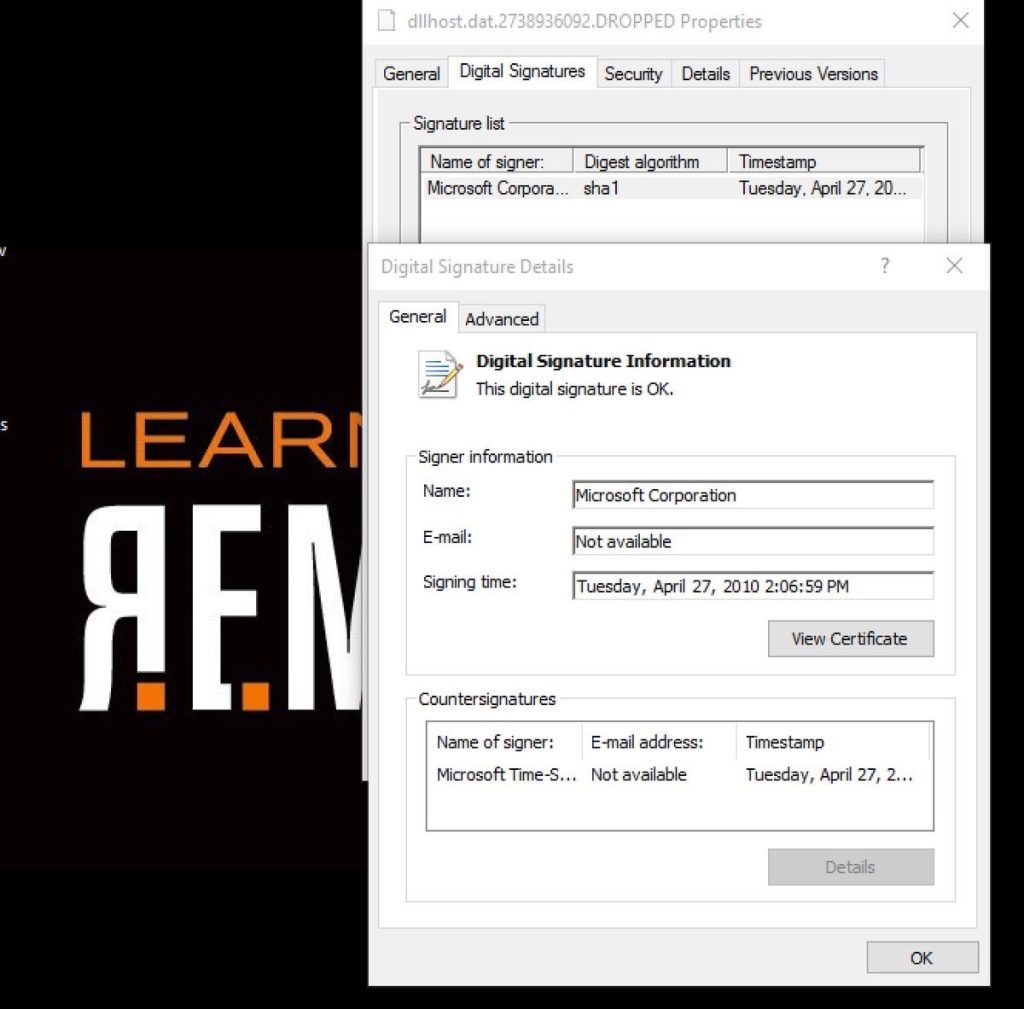

Il faut aussi faire un diagnostic de l’installation, et je dois dire que de Diagnostic de Wordfence est assez bien fait. Par contre il faut faire aussi attention à la taille des tables sur MySQL, certain plugin abuse du stockage en table.

J’aime ça :

J’aime chargement…