Et ensuite on me demande pourquoi je suis sous Linux ( Ubuntu / Débian / Oracle Linux ) … CVE-2020-17087

Il faut lire : https://bugs.chromium.org/p/project-zero/issues/detail?id=2104

Quelle misère …

Et ensuite on me demande pourquoi je suis sous Linux ( Ubuntu / Débian / Oracle Linux ) … CVE-2020-17087

Il faut lire : https://bugs.chromium.org/p/project-zero/issues/detail?id=2104

Quelle misère …

Windows, mais quelle m… . Bref j’ai fait une désinstallation et une réinstallation de Chrome mais toujours un redémarrage en boucle.

Ensuite j’ai voulu passer en mode débug pour comprendre :

C:\Program Files (x86)\Google\Chrome\Application>chrome.exe --enable-logging --v=1

[18940:18900:0501/184055.000:ERROR:browser_switcher_service.cc(238)] XXX Init()

[18940:19092:0501/184055.438:ERROR:native_message_process_host.cc(344)] Error when writing to Native Messaging host: -101

Impossible de comprendre l’erreur sur les forums.

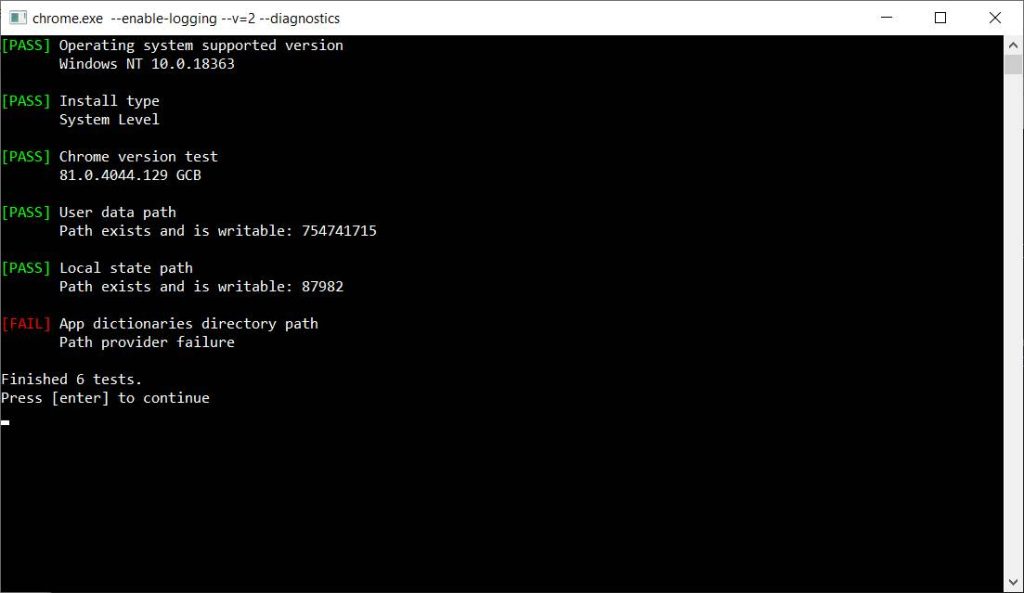

J’ai essayé un diag mais sans plus de succès :

J’ai aussi essayé de démarer sans les extenssions mais sans succès : –disable-extensions . J’ai pas essayé sans les plugins : –disable-plugins .

A suivre.

J’ai voulu lancer une installation sur une VM Windows à partir d’un fichier partagé …. mauvaise idée ! Misère. Un crash direct de la VM :

24:12:09.483364 VMMDev: Guest Log: VBOXNP: DLL loaded. 24:12:24.769005 GIM: HyperV: Guest indicates a fatal condition! P0=0x1e P1=0xffffffffc0000005 P2=0xfffff80174c50b20 P3=0x0 P4=0xffffffffffffffff 24:12:24.769028 GIMHv: BugCheck 1e {ffffffffc0000005, fffff80174c50b20, 0, ffffffffffffffff} 24:12:24.769029 KMODE_EXCEPTION_NOT_HANDLED 24:12:24.769029 P1: ffffffffc0000005 - exception code - STATUS_ACCESS_VIOLATION 24:12:24.769029 P2: fffff80174c50b20 - EIP/RIP 24:12:24.769029 P3: 0000000000000000 - Xcpt param #0 24:12:24.769030 P4: ffffffffffffffff - Xcpt param #1 24:12:28.610121 VMMDev: vmmDevHeartbeatFlatlinedTimer: Guest seems to be unresponsive. Last heartbeat received 4 seconds ago 24:12:30.376594 AHCI#0: Reset the HBA 24:12:30.376607 VD#0: Cancelling all active requests 24:12:30.376888 AHCI#0: Port 0 reset 24:12:30.377958 VD#0: Cancelling all active requests 24:12:42.755900 VMMDev: Guest Log: VBoxGuest: BugCheck! P0=0x1e P1=0xffffffffc0000005 P2=0xfffff80174c50b20 P3=0x0 P4=0xffffffffffffffff 24:12:42.756081 GIM: HyperV: Reset initiated through MSR 24:12:42.756090 Changing the VM state from 'RUNNING' to 'RESETTING' 24:12:42.757354 VMMDevNotifyGuest: fAddEvents=0x200 ignored because enmVMState=8 24:12:42.758367 GIM: HyperV: Resetting MMIO2 regions and MSRs 24:12:42.758416 PIT: mode=3 count=0x10000 (65536) - 18.20 Hz (ch=0) 24:12:42.758853 GUI: UISession::sltAdditionsChange: GA state really changed, notifying listeners 24:12:42.758941 GUI: UIMachineViewNormal::adjustGuestScreenSize: Adjust guest-screen size if necessary 24:12:42.758949 GUI: UISession::sltAdditionsChange: GA state change event came, notifying listeners 24:12:42.758952 GUI: UIMachineLogicNormal::sltCheckForRequestedVisualStateType: Requested-state=0, Machine-state=5 24:12:42.758975 GUI: UISession::sltAdditionsChange: GA state change event came, notifying listeners 24:12:42.758979 GUI: UIMachineLogicNormal::sltCheckForRequestedVisualStateType: Requested-state=0, Machine-state=5 24:12:42.759374 Display::i_handleDisplayResize: uScreenId=0 pvVRAM=0000000143cd4000 w=640 h=480 bpp=0 cbLine=0x140 flags=0x0 origin=0,0 24:12:42.768274 AHCI#0: Reset the HBA 24:12:42.768310 VD#0: Cancelling all active requests 24:12:42.768413 HDA: Codec reset 24:12:42.768421 HDA: Reset 24:12:42.769486 TM: Switching TSC mode from 'RealTscOffset' to 'Dynamic' 24:12:42.821163 Changing the VM state from 'RESETTING' to 'RUNNING' 24:12:42.822152 OHCI: root hub reset completed with VINF_SUCCESS 24:12:42.822890 VMMDev: Guest Log: BIOS: VirtualBox 6.0.10 24:12:42.822958 PCI: Setting up resources and interrupts 24:12:42.824793 PIT: mode=2 count=0x10000 (65536) - 18.20 Hz (ch=0) 24:12:42.831987 ERROR [COM]: aRC=VBOX_E_VM_ERROR (0x80bb0003) aIID={ab4164db-c13e-4dab-842d-61ee3f0c1e87} aComponent={DisplayWrap} aText={Could not take a screenshot (VERR_NOT_SUPPORTED)}, preserve=false aResultDetail=-37

J’ai donc fait un copier/coller sur le répertoire local.

Et effectivement j’utilise un MacBook Pro, pour moi le shell et le terminal c’est vital.

A suivre.